Penerapan teknologi di industri manufaktur makin lazim dilakukan. Di tengah gelombang digitalisasi, mau tak mau pabrik mesti memanfaatkan teknologi agar tetap bisa bersaing dengan meningkatkan produktivitas, efisiensi, dan kreativitas.

Di sisi lain, makin banyak teknologi yang digunakan berarti membuka lebih banyak pintu terhadap kerentanan ancaman siber. Sejumlah ancaman keamanan siber, mulai dari phishing, ransomware, malware, gangguan rantai pasokan, dan ancaman orang dalam kerap menghantui. Hal ini berpotensi menimbulkan kerugian bagi pelaku industri imbas dari kebocoran data hingga gangguan proses produksi dan distribusi.

Lingkungan yang makin terhubung membuat pabrik memiliki lebih banyak celah keamanan. Pemanfaatan Internet of Things (IoT) di pabrik dan rantai pasokan awalnya dimaksudkan agar pekerjaan makin efektif. Namun, perangkat IoT yang saling terhubung juga menambah jumlah titik masuk untuk dieksploitasi oleh penyerang dunia maya.

Titik kelemahan lain adalah ketika menghubungkan sistem perusahaan dengan pihak ketiga, baik dari pemasok dan vendor. Sistem mereka bisa jadi tidak memiliki standar protokol keamanan siber yang sama ketat dengan produsen, sehingga bisa menjadi celah pintu baru untuk mendapatkan akses ke sistem internal pabrik.

Dengan makin banyaknya celah keamanan siber, produsen harus mulai memprioritaskan ketahanan digital untuk melindungi operasi mereka dari potensi serangan siber. Untuk mengatasi risiko ini secara efektif, produsen perlu mengembangkan strategi keamanan siber komprehensif yang mempertimbangkan sistem teknologi operasional (OT) dan teknologi informasi (TI).

Dalam ekonomi global yang berkembang pesat saat ini, produsen harus melindungi peralatan berteknologi tinggi, jaringan, proses, dan hubungan digital dengan anggota rantai pasokan lainnya agar tetap produktif dan kompetitif. Mereka harus mengambil semua langkah yang mungkin untuk memastikan keamanan siber, mengingat ancaman siber bakal terus meningkat. Pencegahan selalu lebih baik daripada mengobati, sebab konsekuensi materiil dan imateriil ketika terjadi serangan siber tidaklah murah.

Titik kritis keamanan siber

Jagathesh Rajavasagam, Petugas Risiko & Keamanan Siber, Abbott, Singapura mengungkap tiga masalah keamanan siber kritis yang patut mendapat perhatian di industri manufaktur. Mulai dari kurang visibilitas, tidak memprioritaskan keamanan siber, serta begitu banyak mesin dan perangkat dalam pabrik yang dibangun oleh pihak ketiga.

Jagathesh Rajavasagam, Petugas Risiko & Keamanan Siber, Abbott, Singapura mengungkap tiga masalah keamanan siber kritis yang patut mendapat perhatian di industri manufaktur. Mulai dari kurang visibilitas, tidak memprioritaskan keamanan siber, serta begitu banyak mesin dan perangkat dalam pabrik yang dibangun oleh pihak ketiga.

“Jika anda melihat industri manufaktur, sistem yang dibangun di dalamnya berdiri sendiri-sendiri, tidak semuanya terhubung atau dikenal sebagai air gap system,” paparnya dalam wawancara khusus dengan OpenGov Asia.

Dari pengamatan Jagathesh, lingkungan operasional industri manufaktur saat ini makin berkembang. Dari sebelumnya pendekatan yang berpusat pada manusia ke proses, kini mulai bergeser pada pendekatan yang berpusat pada automatisasi dengan memanfaatkan data dan kemajuan teknologi. Industri manufaktur juga mulai bergerak menuju antarmuka yang terhubung, adopsi teknologi baru dan perangkat IoT untuk otomatisasi dan integrasi.

Namun, ia pun menyadari industri manufaktur masih harus menjawab sejumlah tantangan teknologi. Sejumlah hal yang harus diselesaikan seperti mengidentifikasi aset penting, mengklasifikasikan perangkat IoT, dan memahami dampak bisnis dari sistem lama yang bisa menjadi celah risiko keamanan yang berdampak signifikan.

Lebih lanjut, Jagathesh menjelaskan kalau industri manufaktur tidak dirancang untuk fokus pada keamanan karena mereka berorientasi pada perspektif fungsionalitas. Tantangan lain berasal dari sisi siapa pembuat sistem yang sebagian besar dirancang secara khusus oleh vendor atau pihak ketiga. Menurutnya, industri manufaktur memang tidak disiapkan untuk menghadapi ancaman keamanan siber sejak awal. Mereka lebih fokus pada memberikan hasil berdasarkan perspektif teknik dan berorientasi pada orang, sebab keselamatan orang yang bekerja di pabrik selalu lebih diutamakan.

Terkait dengan visibilitas, Jagathesh menjelaskan hal ini terkait dengan kejernihan melihat potensi risiko keamanan siber di lingkungan pabrik. Sering kali, perangkat teknologi baru digunakan tanpa ditambahkan ke inventaris aset dan kurangnya penilaian risiko, yang menyebabkan risiko keamanan yang tidak diketahui. Sehingga ketika melakukan penambahan perangkat baru ia menekankan pentingnya melakukan pertimbangan tak hanya dari sudut pandang operasional dan bisnis, tapi juga aspek keamanan siber.

Untuk melakukan klasifikasi risiko keamanan, terdapat dua parameter yang bisa digunakan: ‘known-known’ (diketahui- diketahui), ‘known-unknown’ (diketahui tidak diketahui), dan ‘unknown-unknown’ (tidak diketahui-tidak diketahui). Lewat klasifikasi ini, petugas risiko dan keamanan siber bisa memahami tingkat risiko aset-aset mereka.

Masalahnya, pada pengelolaan perangkat di pabrik, sebagian besar aset berada di wilayah unknown-unknown. “Artinya, Anda tidak tahu dengan pasti cara mengembangkan sistem tersebut dan Anda tidak memiliki cetak biru kapan sistem dikembangkan dan bagaimana itu beroperasi.”

Selain itu, sistem manufaktur dirancang untuk berjalan selama minimal 15 tahun hingga 20 tahun, bahkan untuk 30-40 tahun. Ketika dikembangkan, sistem ini berorientasi pada sisi fungsionalitas dan aspek pengiriman mesin, bukan aspek keamanan siber. Sebagai contoh, sebuah solusi khusus dirancang oleh seorang insinyur yang bekerja 13 tahun yang lalu dan kini tidak lagi bekerja untuk perusahaan. Contoh lain adalah sistem yang dikembangkan 15 tahun yang lalu dimana teknologinya sudah tidak ada lagi di pasaran. Hal ini menimbulkan kesulitan ketika mesti melakukan integrasi dan modifikasi perangkat lunak.

Keamanan rantai pasokan dan IoT

Terkait dengan sejumlah celah kelemahan keamanan siber yang bisa jadi berasal dari pihak ketiga, menurut Jagathesh bisa dilakukan melalui pendekatan berbasis risiko dan menentukan vendor pemasok yang memiliki titik kritis. “Anda bisa membuat kontrak yang memberikan hak pabrik untuk mengaudit atau mendekode terkait keamanan data dan keamanan siber ketika melakukan penggabungan sistem,” tuturnya.

Hal lain yang mesti dimasukkan dalam kontrak itu adalah soal laporan ketika terjadi insiden. Aturan di sejumlah negara mengharuskan perusahaan untuk memberi laporan insiden dunia maya dalam jangka waktu tertentu. Koneksi sistem dengan para pemasok bisa menjadi kian kompleks jika ternyata sistem mereka juga terhubung dengan pihak keempat, tingkat pihak kelima, dan seterusnya.

“Kompleksitasnya makin melebar dan lanskap ancaman siber ini sudah melampaui kendali parameter Anda. Jadi, memastikan keamanan penggabungan sistem, melakukan kewajiban kontrak dan penegakan aturan untuk memudahkan mengelola daftar rantai pasokan ketika terjadi pelanggaran itu penting.”

Ia lantas mencontohkan sejumlah kemungkinan terburuk yang bisa terjadi ketika terjadi peretasan di industri manufaktur. Misal peretas bisa mengakses akun pihak eksternal yang kemudian memperdaya perusahaan untuk melakukan pembayaran faktur ke pihak lain. Untuk itu, Jagathesh melakukan seleksi ketat ketika menyediakan akses pada layanan perusahaan.

Sejumlah pertanyaan yang patut diajukan ketika melakukan hal ini adalah apakah mereka memiliki akses jarak jauh? Apakah mereka mengaktifkan autentikasi multifaktor ketika melakukan akses jarak jauh? Apakah mereka meluangkan waktu untuk mengevaluasi sistem? “Kami memilikinya dan mengusahakan agar para vendor rantai pasokan dari ujung ke ujung setidaknya memitigasi risiko dan keamanan siber tersebut,” tambahnya.

Celah keamanan lain yang patut diperhatikan adalah pemanfaatan IoT. Dari sudut pandang keamanan, penambahan perangkat IoT masih ada di area abu-abu, yaitu area yang disebut Jagathesh sebagai wilayah ‘unknown-unknown’ (tidak diketahui-tidak diketahui). Artinya kita tidak tahu; perangkat apa yang sedang diadopsi dan apa fungsi dan jenis risiko Apa yang dibawanya. Hal ini terjadi karena adopsi perangkat IoT itu hanya dilihat dari perspektif operasional, tetapi mempertimbangkan sudut pandang keamanan.

Sebagai contoh, ketika pabrik membeli perangkat IoT dan menerapkannya di lingkungan operasi pabrik. Penerapan IoT tentu perlu menghubungkan mesin dengan internet, tapi sejumlah aturan membuat perangkat berisiko ini tidak bisa ditambahkan ke daftar inventaris aset keamanan siber. Hal ini tentu memberi risiko keamanan yang signifikan karena mengganggu visibilitas keamanan siber secara keseluruhan. “Kami pun kesulitan apakah akan menganggapnya sebagai aset atau hanya mempertimbangkannya sebagai mesin. Itu salah satu tantangan utama.”

Penanganan keamanan siber

Untuk menangani masalah dengan pemasangan perangkat IoT, menurut Jagathesh diperlukan kerja sama dengan divisi lain. Komunikasi diperlukan untuk memahami area apa saja yang sedang mereka ubah dan di mana mereka membutuhkan dukungan perangkat IoT.

Sementara untuk memastikan keamanan sistem pihak ketiga, mereka bekerja sama untuk memastikan bahwa produk yang akan mereka beli dari vendor pihak ketiga memenuhi beberapa persyaratan keamanan siber dasar.

“Setelah dasarnya dibuat, kemudian kami bekerja dengan sistem internal kami. Proses asupan internal memastikan bahwa perangkat yang akan dipasang telah diinventarisasi dengan tepat dengan set alat keamanan yang tepat dan kami memiliki visibilitas operasional keamanan.”

Sementara untuk menyelesaikan masalah visibilitas di pabrik, Jagathesh menyarankan agar petugas keamanan siber perusahaan menginventaris semua lubang keamanan yang berpotensial menjadi titik kelemahan serangan siber.

“Anda harus mengurai kerumitan ini satu per satu agar mengetahui area mana yang akan difokuskan dan risiko apa yang akan Anda atasi. Di situlah visibilitas terjadi.”

Setelah mendapat visibilitas lingkungan yang lengkap, hal berikutnya yang perlu dilakukan adalah pendekatan pusat data. Maksudnya, mengumpulkan semua data, memasukkannya ke dalam model, menyaring data, dan melihat keamanan siber apa yang perlu difokuskan terlebih dulu. Langkah selanjutnya dengan melakukan pendekatan berbasis risiko untuk landasan strategi dari perspektif mitigasi.

“Data ini bisa digunakan untuk mengambil keputusan berdasarkan informasi bisnis, seperti apa analisis dampak bisnis itu, atau apa risiko waktu henti produksi jika Anda tidak mengatasinya.”

Petugas keamanan siber juga perlu menerjemahkan risiko biaya ancaman keamanan dunia maya yang bisa memengaruhi kinerja keuangan organisasi. Sebab, umumnya, industri manufaktur lebih cenderung berpikir dalam konteks ketersediaan produk. Untuk masuk dalam pola pikir ini, perlu dibuat hubungan serangan keamanan dan pengaruhnya pada proses produksi dan rantai pasokan. Hal ini tentu berdampak pula pada finansial perusahaan dan bisa berurusan dengan peraturan dan hukum.

Salah satu contohnya seperti yang terjadi pada Colonial Pipeline. Ketika terkena serangan siber, banyak masalah yang terjadi di pabrik tersebut. Pertama, bensin tidak dipasok ke area tertentu yang memiliki jaringan pipa. Kedua, terjadi pemadaman selama enam jam yang berpengaruh pada operasional pelanggan. Salah satu pelanggan mereka adalah maskapai penerbangan. Jika bensin tidak disuplai ke maskapai, maka tidak ada maskapai yang bisa mengudara. Lalu, perusahaan rekanan akan mendapat masalah karena dibanjiri keluhan pelanggan. Kegiatan bisnis dan personal pelanggan yang mestinya menggunakan jasa maskapai pun akhirnya terdampak.

Terkait dengan kerangka hukum, beberapa negara Timur Tengah menurutnya lebih matang dari perspektif keamanan siber di industri manufaktur. Industri manufaktur menghadapi tantangan dalam hal keamanan siber dan kerangka hukum masih dalam tahap belajar dan berkembang.

Namun, wilayah APAC masih meraba-raba mengenai permasalahan ini. Industri belum memiliki pegangan untuk mengatur keamanan siber mereka. Secara internasional, beberapa standar yang bisa dijadikan acuan adalah ISO 2701 IEC 62443 dan beberapa model zero trust.

“Kemitraan industri yang kuat, konsensus tentang keamanan dasar, dan kemitraan publik-swasta adalah beberapa tema yang berkembang untuk mengatasi tren keamanan siber yang muncul,” Jagathesh menambahkan.

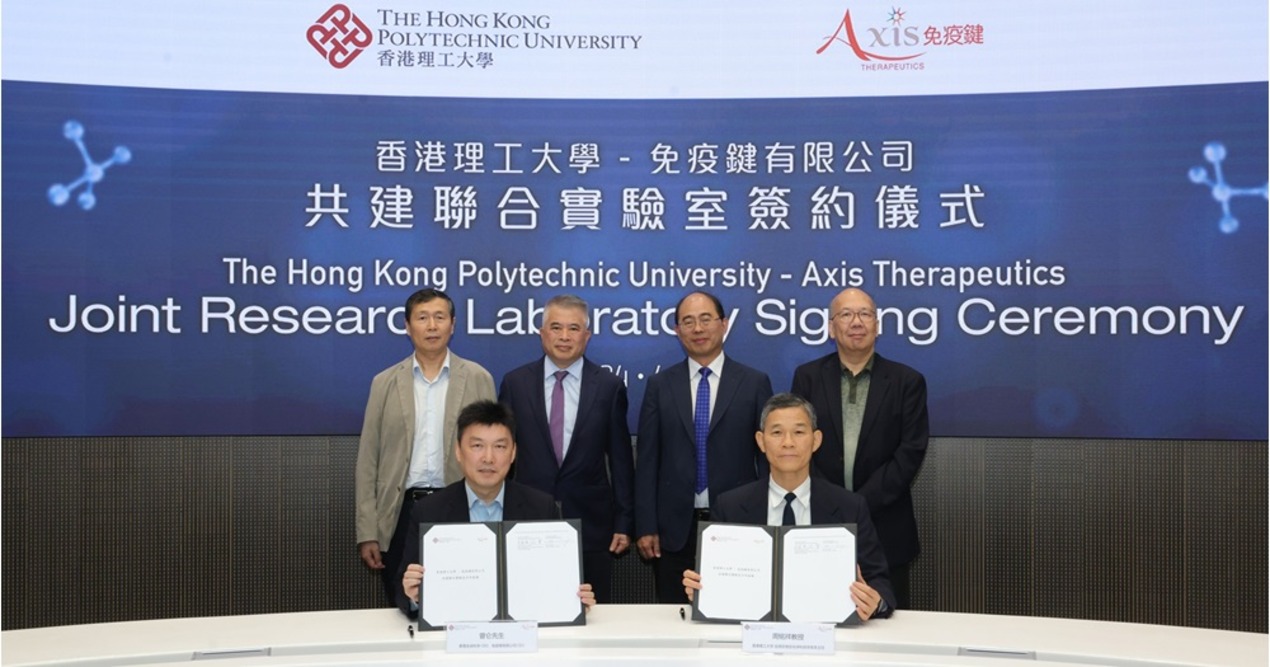

Sebelum memulai karir di Abbott, Jagathesh memulai pendidikan di bidang manajemen risiko sebelum melanjutkan perjalanannya lantas menyadari pentingnya keamanan siber. Hal itulah yang membuatnya beralih dari operator perangkat keras dan lunak untuk lebih mendalami soal keamanan siber. Setelah berkarir di bidang keamanan siber sekitar 15 tahun, dalam beberapa tahun terakhir, Jagathesh beralih dari sektor perbankan dan finansial ke manufaktur

Berpindah ke sektor manufaktur, menurutnya, ia tetap fokus pada tiga pilar utama: kerahasiaan, integritas, dan ketersediaan. Perbedaan yang terjadi adalah pada pergeseran pola pikir atau pergeseran prioritas.

“Jika Anda berfokus pada keamanan manufaktur, keamanan siber tidak didahulukan. Yang lebih diutamakan adalah keselamatan orang, kemudian keamanan port COMSAT, dan yang terakhir adalah keamanan siber. Jadi, itulah poin kuncinya,” jelasnya. “Pastikan bahwa Anda memahami bisnis dan area apa dari ketidak amanan yang memengaruhi bisnis, lalu Anda berfokus pada hal itu dari model berbasis prioritas, dan pastikan bahwa manajemen risiko Anda diatur dengan tepat pada waktu.”

Meski berbeda sektor, namun ia tetap menangani soal keamanan siber. Lewat profesi ini ia berkonsentrasi pada bagaimana kemampuan keamanan siber dan manajemen risiko bisa memberikan nilai tambah bagi bisnis. Perpindahan karir di industri berbeda ini menurut Jagathesh merupakan tantangan baru lantaran ia mesti keluar dari zona nyaman di industri perbankan, finansial, dan kesehatan.

Terkait dengan pemulihan bencana, kelumpuhan operasional menjadi salah satu mimpi buruk di industri manufaktur yang bekerja 24/7 selama 365 hari. Kecepatan pemulihan ke operasional normal menjadi tantangan di industri ini. Terakhir, ia berpesan agar petugas keamanan siber mesti lebih sigap melakukan pencegahan di era transformasi digital besar-besaran seperti sekarang ini.

(Penafian: Hasil wawancara merupakan pandangan pribadi Jagathesh Rajavasagam dan tidak terkait dengan organisasi tempatnya bekerja)